Zero Trust e NIS2: protezione avanzata di accessi e identità digitali

INDICE

- Che cos’è la Zero Trust Architecture e che ruolo ha nella sicurezza informatica?

- In che modo la Zero Trust Architecture aiuta a soddisfare i requisiti della NIS2?

- Visibilità e controllo degli asset digitali: fondamento per Zero Trust Architecture e NIS2

- Yookey per la NIS2: IAM sicura con il modello Zero Trust

Che cos’è la Zero Trust Architecture e che ruolo ha nella sicurezza informatica?

Con il termine Zero Trust Architecture (ZTA) si indica un modello di sicurezza informatica che, a differenza degli approcci tradizionali basati sul concetto di perimetro sicuro, non concede alcuna fiducia implicita agli utenti o dispositivi all’interno della rete aziendale.

All’interno della Zero Trust Architecture, ogni accesso è subordinato a rigorosi processi di autenticazione e autorizzazione, che si basano su criteri dinamici in grado di analizzare i comportamenti, valutare i rischi e rivedere continuamente il livello di fiducia attribuito agli attori coinvolti. In questo contesto, la gestione delle identità e l’autenticazione multifattoriale (MFA) rappresentano elementi centrali per garantire un controllo efficace e continuo.

Come la Zero Trust Architecture aiuta a soddisfare i requisiti della NIS2?

L’architettura Zero Trust assume un ruolo strategico nel contesto attuale, poiché rappresenta un efficace strumento per soddisfare i requisiti della Direttiva europea NIS2, volta a rafforzare la sicurezza informatica a livello UE.

In particolare, la Zero Trust Architecture si allinea perfettamente agli obiettivi della direttiva, supportando le aziende nell’implementazione di misure legate a governance, gestione del rischio, risposta agli incidenti e continuità operativa.

Tale supporto ai requisiti chiave della NIS2 si realizza attraverso diverse funzionalità:

- Valutazione e gestione del rischio:

La ZTA consente analisi dinamiche dei rischi in tempo reale grazie al monitoraggio del comportamento, allo stato dei dispositivi e all’applicazione del principio del minimo privilegio, focalizzando la protezione sulle risorse anziché sul perimetro. - Risposta rapida agli incidenti informatici:

Il monitoraggio continuo e i controlli di accesso granulari permettono di rilevare e gestire gli incidenti in modo rapido ed efficace. - Visibilità completa:

La registrazione dettagliata delle attività di utenti e dispositivi fornisce piena tracciabilità, supportata da sistemi SIEM per l’analisi, la definizione delle policy e l’identificazione di minacce. - Continuità operativa:

La ZTA garantisce accessi sicuri e immediati a dati e applicazioni, anche da remoto, mantenendo alti standard di sicurezza.

Ready-Made Templates

La tua azienda è soggetta ai requisiti della NIS2?Visita il sito di Yookey per scoprire le soluzioni disponibili per garantire la conformità

Visibilità e controllo: fondamento per Zero Trust e NIS2

La visibilità e la classificazione degli asset digitali sono elementi chiave per adottare un modello Zero Trust e rispondere ai requisiti della direttiva NIS2.

Sebbene la NIS2 non imponga tecnologie specifiche, richiede strategie capaci di garantire un livello di sicurezza proporzionato ai rischi. Nel framework Zero Trust, ogni risorsa — dai dati ai dispositivi, dalle applicazioni al cloud fino agli endpoint personali — è considerata un asset da proteggere e controllare in modo continuo.

Per garantire una visibilità completa dell’ambiente digitale, le tecnologie Zero Trust si basano su diversi strumenti chiave:

- Identity & Access Management (IAM): Un sistema IAM avanzato, con autenticazione multifattoriale (MFA), è essenziale per applicare un controllo degli accessi solido e coerente con i principi Zero Trust.

- Gestione degli Asset Digitali: Soluzioni di Hardware e Software Asset Management (HWAM e SWAM) permettono di identificare e monitorare tutti i dispositivi connessi, abilitando configurazioni sicure e una visibilità dettagliata dell’infrastruttura.

- Security Information and Event Management (SIEM): I sistemi SIEM aggregano e analizzano in tempo reale dati su accessi, traffico e risorse, supportando l’adattamento continuo delle policy di sicurezza e l’individuazione di minacce.

- Principio del Minimo Privilegio: L’accesso alle risorse viene concesso solo nella misura strettamente necessaria e limitato nel tempo, riducendo la superficie d’attacco.

- Autenticazione Continua: Ogni richiesta di accesso è soggetta a valutazioni costanti, garantendo che autenticazione e autorizzazione siano sempre aggiornate al contesto.

Yookey per la NIS2: IAM sicura con il modello Zero Trust

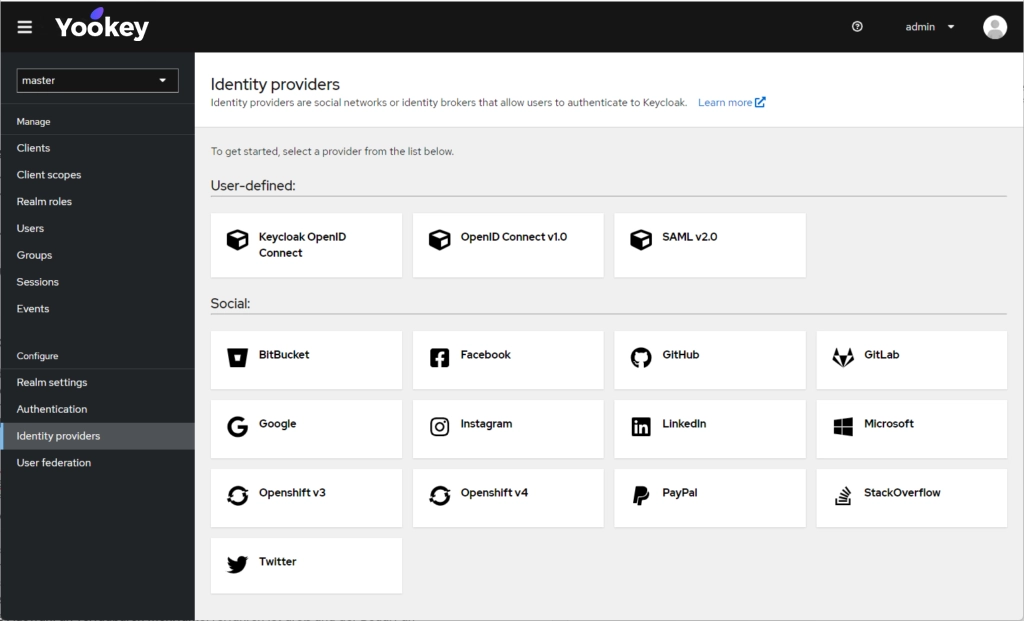

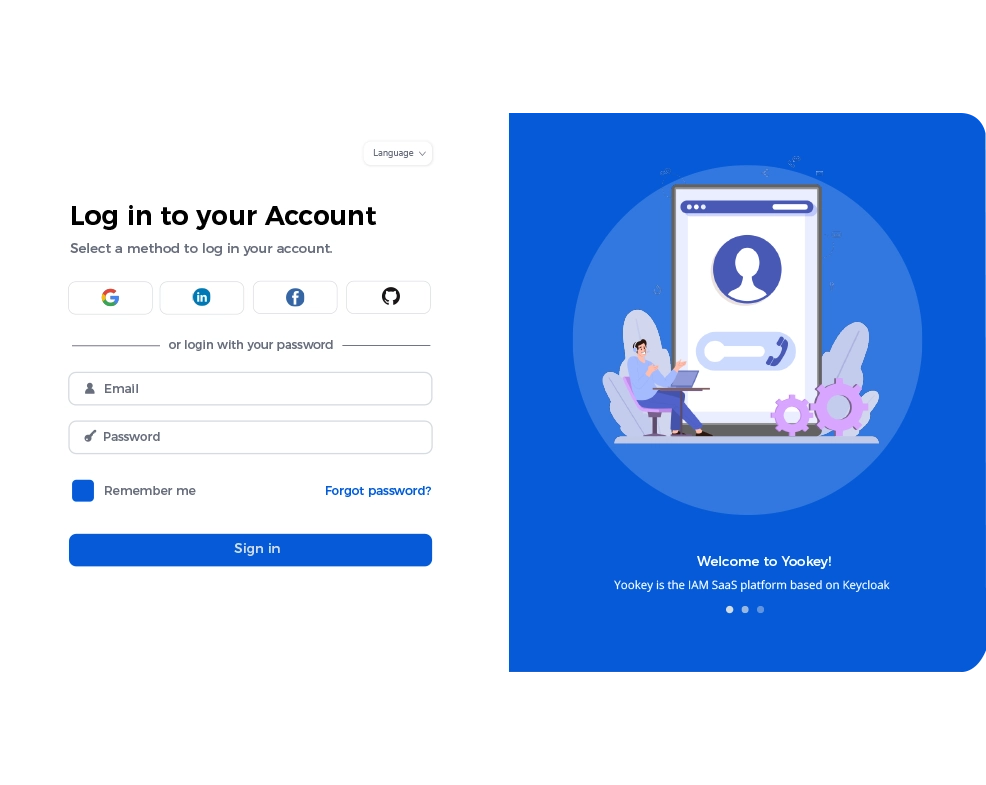

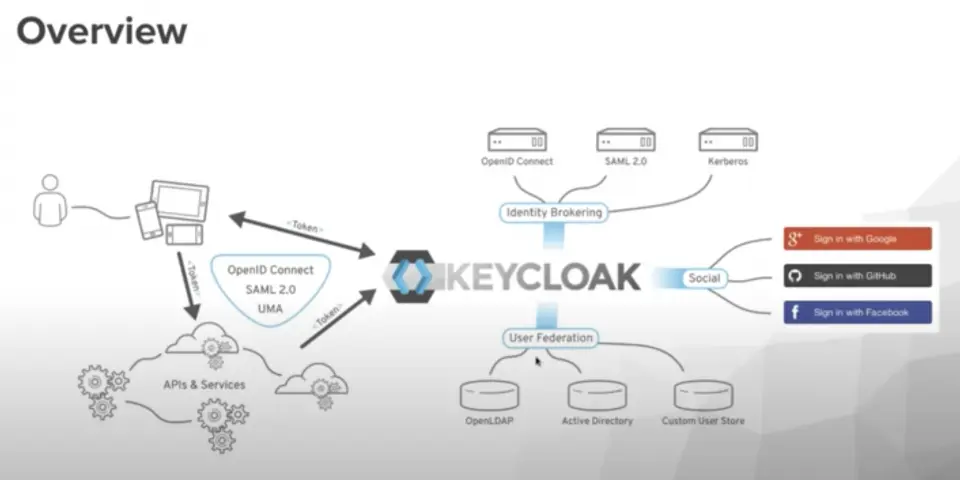

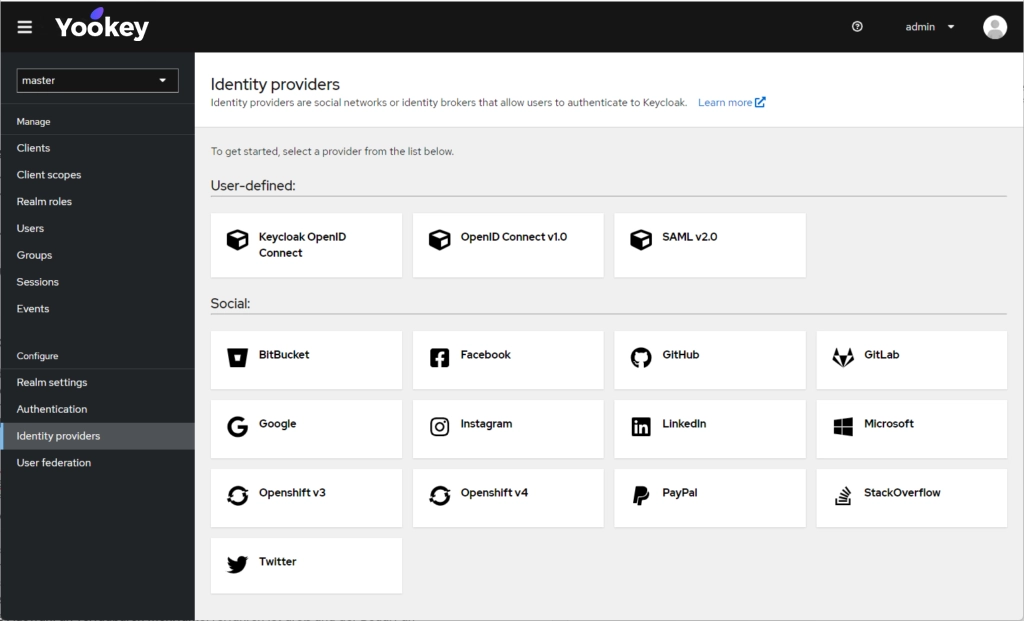

Yookey è una soluzione avanzata di Identity & Access Management (IAM) che, attraverso funzionalità come Single Sign-On (SSO) e autenticazione a più fattori (MFA), consente un accesso rapido e sicuro a tutte le piattaforme e ai servizi digitali mediante un’unica credenziale.

Progettato secondo i principi della Zero Trust Architecture, Yookey garantisce un controllo granulare degli accessi e una gestione centralizzata delle identità digitali. La piattaforma automatizza la gestione di account e autorizzazioni, assicurando un accesso protetto a dati e risorse critiche, nel pieno rispetto delle normative sulla protezione dei dati, inclusa la Direttiva NIS2.

Parla direttamente con il nostro team per ulteriori informazioni.