Protezione Digitale con i Sistemi di IAM nella Direttiva NIS2

- Introduzione alla NIS 2: Che cosa prevede?

- A chi si applica la NIS 2?

- Obblighi per le aziende derivanti dalla NIS 2

- Che cosa comprendono i sistemi di gestione delle identità e degli accessi(IAM)?

- Quali sono le principali funzionalità dei sistemi IAM?

- I sistemi IAM e la NIS 2: quali sono gli obblighi

- La protezione aziendale garantita dai sistemi IAM?

- Come Yookey facilita la conformità alla NIS 2?

Introduzione alla NIS2: Che cosa prevede?

La Direttiva NIS2 (Network and Information Systems) è una normativa dell’Unione Europea che stabilisce misure di sicurezza per i sistemi informatici a livello aziendale. La sua adozione è fondamentale per garantire la protezione delle infrastrutture digitali critiche.

La direttiva introduce misure più severe che mirano a una gestione proattiva dei rischi informatici. Essa punta a garantire un’azione tempestiva in caso di incidenti, rafforzando la resilienza delle aziende europee contro le minacce cyber, con particolare attenzione alla protezione delle risorse infrastrutturali vitali.

L’obiettivo è quello di assicurare una protezione robusta dei sistemi informatici e promuovere pratiche di sicurezza condivise tra le aziende. Inoltre, la direttiva sollecita l’adozione di politiche di sicurezza informatica più coerenti e uniformi nei vari settori.

A chi si applica la NIS 2?

La principale novità introdotta dalla NIS2 riguarda l’estensione del suo campo di applicazione, includendo nuove categorie di organizzazioni che devono adeguarsi alla normativa. Questo ampliamento comprende anche obblighi specifici per i dirigenti aziendali, responsabilizzandoli ulteriormente.

La direttiva amplia significativamente il perimetro delle disposizioni, riconoscendo il ruolo crescente delle tecnologie informatiche nell’economia. Essa distingue due categorie di settori:

- Settori essenziali, tra cui energia, trasporti, sanità, infrastrutture digitali e pubblica amministrazione.

- Settori importanti, comprendenti servizi ICT, produzione alimentare, industria farmaceutica, e gestione dei rifiuti.

Inoltre, la direttiva si applica alle imprese di dimensioni medio-grandi, ovvero con almeno 50 dipendenti e un fatturato annuo di oltre 10 milioni di euro, ma può coinvolgere anche piccole imprese che operano in settori critici per la società o la sicurezza nazionale.

Obblighi derivanti dalla NIS 2

Le aziende obbligate dalla NIS2 devono rispettare una serie di obblighi dettagliati, tra cui:

- Adottare politiche tecniche e organizzative per prevenire i rischi informatici e gestire le vulnerabilità dei propri sistemi.

- Comunicare tempestivamente gli incidenti di sicurezza significativi.

- Gestire i rischi derivanti dalla supply chain.

- Rispettare le normative nazionali e le best practices europee in materia di sicurezza informatica.

- Offrire formazione continua per sensibilizzare i dipendenti sulla sicurezza cibernetica.

- Implementare politiche di gestione delle identità e degli accessi.

In caso di non conformità, le imprese possono incorrere in sanzioni rilevanti, sia economiche (fino a 10 milioni di euro) che in misure correttive obbligatorie.

Ready-Made Templates

Vuoi saperne di più?Visita il sito di Yookey per scoprire le offerte disponibili

Che cosa comprendono i sistemi di gestione delle identità e degli accessi (IAM)?

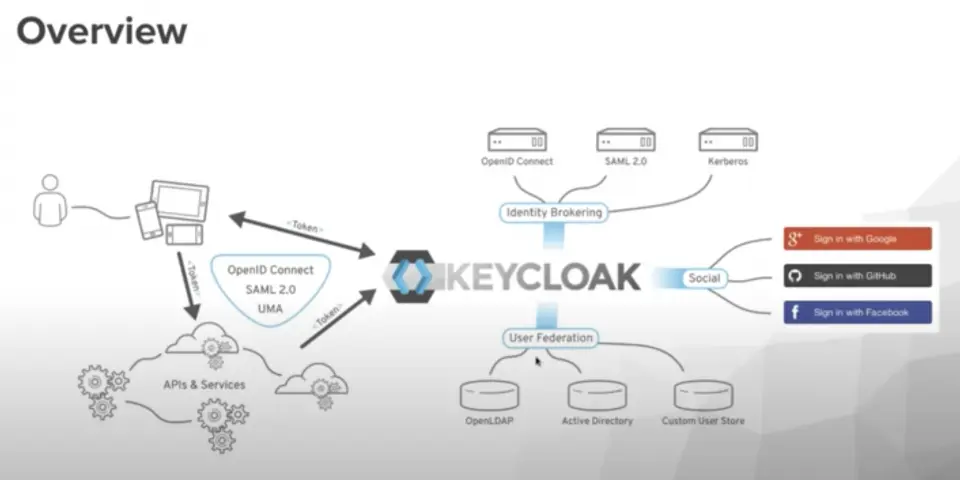

Una parte essenziale della NIS2 riguarda la gestione delle identità e degli accessi (IAM) nelle organizzazioni. I sistemi IAM sono sistemi tecnologici che consentono di gestire le identità digitali degli utenti in modo sicuro e centralizzato le identità digitali degli utenti.

Questi strumenti permettono di regolare l’accesso degli utenti alle risorse aziendali, controllando le identità e le autorizzazioni. Inoltre, supportano gli amministratori nell’analizzare le attività, generare report e applicare politiche che assicurano il rispetto delle normative, compresa la NIS2.

Un sistema IAM ottimizzato può custodire i dati sensibili e migliorare la sicurezza complessiva dell’organizzazione.

Quali sono le principali funzionalità dei sistemi IAM?

L’obiettivo principale di un sistema IAM è assicurare l’accesso alle risorse aziendali solo agli utenti autorizzati . Questo processo implica la creazione e gestione dei profili utente, che definiscono ruoli, privilegi e appartenenze a gruppi, garantendo che ogni individuo abbia i permessi adeguati per svolgere le proprie attività.

Le funzioni principali di un sistema IAM includono:

- Gestione delle identità: Creazione, aggiornamento e disattivazione degli account utente.

- Autenticazione utente: Utilizzo di metodi di autenticazione tradizionali o avanzati, come l’autenticazione multifattoriale (MFA) e il Single Sign-On (SSO).

- Controllo degli accessi: Assegnazione dei permessi in funzione dei ruoli aziendali o delle politiche di sicurezza avanzate.

- Monitoraggio delle attività: Registrazione delle azioni degli utenti e analisi dei log per rilevare anomalie e garantire la conformità alle normative in materia.

I sistemi IAM e la NIS2: quali sono gli obblighi

La NIS2 introduce requisiti che sottolineano l’importanza dei sistemi IAM, richiedendo alle aziende di:

- Monitorare gli accessi: Utilizzare sistemi di log sicuri per rilevare anomalie e generare report.

- Gestire le identità e gli accessi: Configurare l’autenticazione a più fattori (MFA) e amministrare gli accessi privilegiati, come quelli degli amministratori di sistema.

- Proteggere i dati: Implementare crittografia per salvaguardare le credenziali e i dati sensibili.

- Garantire resilienza e continuità operativa: Assicurarsi che i sistemi aziendali possano riprendersi da attacchi informatici.

- Gestire i rischi IAM: Condurre valutazioni delle vulnerabilità e predisporre un piano di risposta rapida.

- Adottare una Zero Trust Architecture: Implementare metodi di autenticazione continua per tutti gli accessi, inclusi quelli da reti interne.

Questi requisiti sono essenziali per garantire la compliance con la NIS2, specialmente per le aziende che vogliono rafforzare la loro sicurezza.

La protezione aziendale garantita dai sistemi IAM

I sistemi IAM non solo contribuiscono a garantire la conformità, ma svolgono anche un ruolo preventivo nella protezione delle risorse aziendali. La loro funzione è cruciale per rafforzare la sicurezza a livello organizzativo, riducendo il rischio di accessi non autorizzati e proteggendo le informazioni sensibili.

Le principali azioni preventive include:

- Controllo rigoroso delle identità e delle credenziali.

- Tutela contro gli accessi non autorizzati.

- Gestione centralizzata delle identità tramite tecniche come l’MFA.

- Assistenza alla conformità con normative come la ISO 27001 e la NIS2, che richiedono una gestione rigorosa delle identità.

In ultima analisi, i sistemi IAM sono essenziali per migliorare la sicurezza e prevenire minacce informatiche.

Come Yookey facilita la conformità alla NIS2

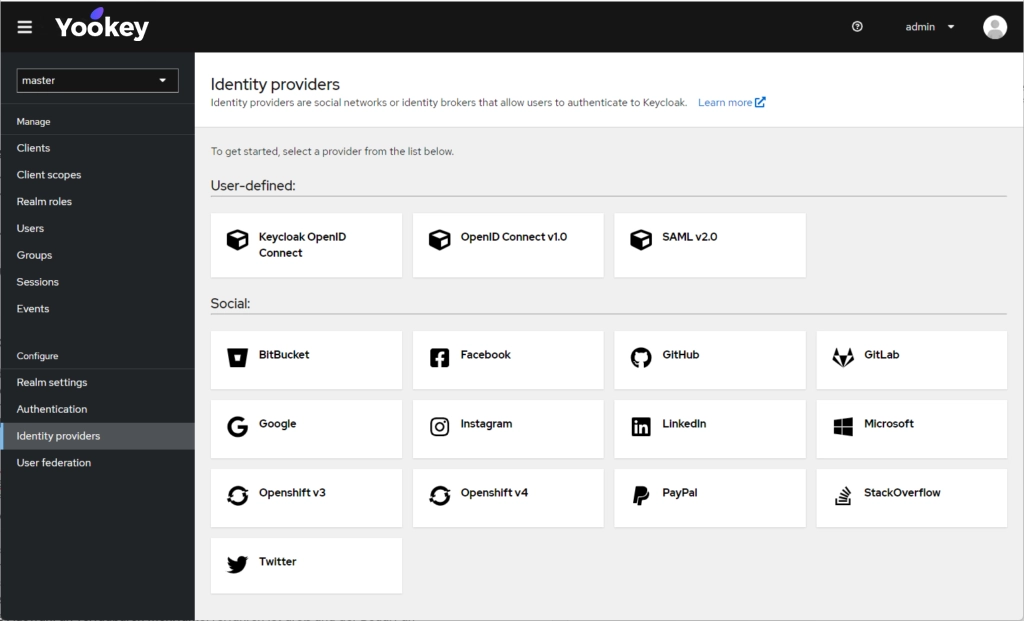

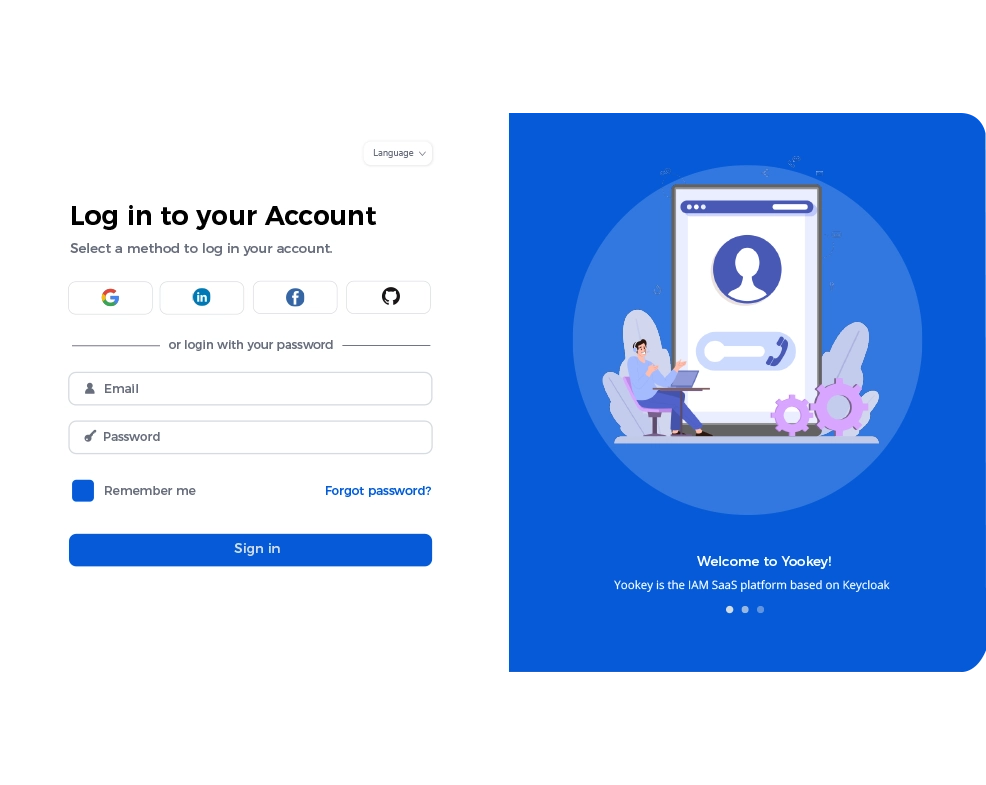

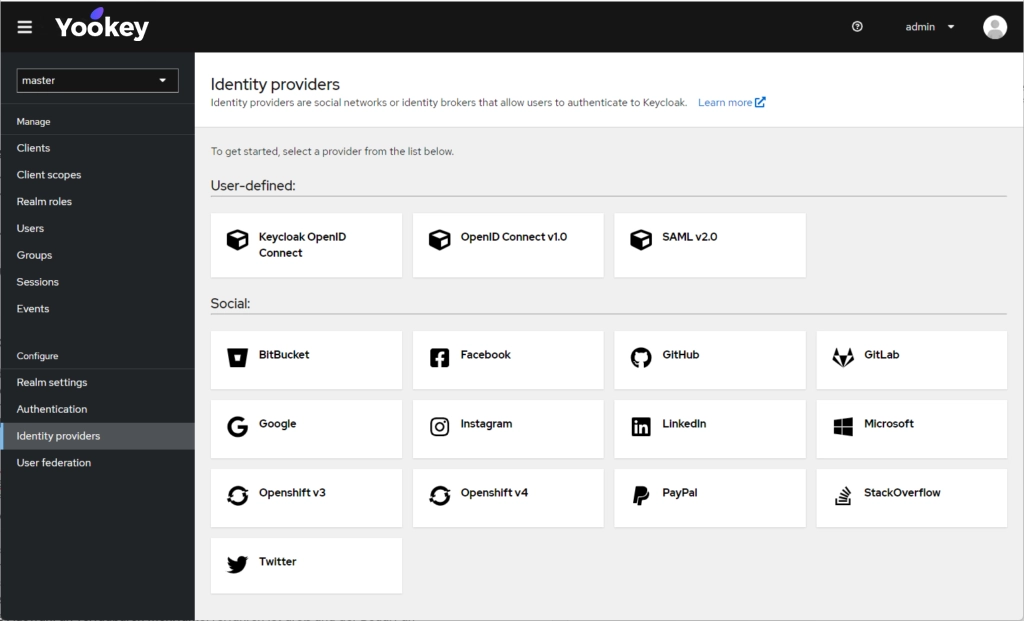

Yookey è una piattaforma avanzata di Identity and Access Management, basata su Keycloak, che integra soluzioni come l’autenticazione multifattoriale (MFA) e il Single Sign-On (SSO), operando in conformità con la NIS2.

Yookey aiuta le aziende a conformarsi alla normativa NIS2 adottando il modello Zero Trust, che applica un controllo rigoroso di ogni accesso, anche quelli provenienti da reti interne. La piattaforma garantisce poi il monitoraggio degli accessi tramite log sicuri e report dettagliati, facilitando l’analisi degli incidenti cibernetici.

Centralizzando la gestione degli accessi, Yookey migliora la visibilità e il monitoraggio delle identità, aiutando le aziende a rispondere alle sfide della sicurezza digitale e a rispettare pienamente le disposizioni della direttiva europea.

Parla direttamente con il nostro team per ulteriori informazioni.